Por: Jonathan Finlay / @lalibre_net

Un proyecto de ley para la tributación sobre herencias ha sido el detonante de una serie de manifestaciones que han sorprendido al Ecuador, principalmente en Quito grupos de manifestantes opositores al gobierno han salido y se han tomado las calles. Al parecer, los manifestantes son los mismos que cambiaron la composición de la marcha del pasado primero de mayo. Luego de años de aglutinar casi exclusivamente a organizaciones y movimientos sociales vinculados con las izquierdas, en 2015, la marcha de los trabajadores estuvo invadida por pequeños grupos dispersos entre los bloques anarquistas, feministas, ecologistas, marxistas, comunistas, socialistas… Autodefinidos como “el pelagato #” o “la aún libre”, caminaban buscando un lugar común para el grito “Fuera Correa, fuera”. Ahora parece que lo han encontrado, y esta semana han sido los principales actores de las concentraciones de oposición al régimen, que se organizan y se convocan desde internet, donde el hashtag #FueraCorreaFuera ha sido todos los días una tendencia en Twitter. Por otro lado está el gobierno y los grupos afines que han hecho lo propio y se han movilizado multitudinariamente para mostrar su respaldo al régimen, y que ocuparon las redes sociales con hashtags como #DefenderemosLoLogrado o #MasDe1000Razones. En medio de todo esto se ha abierto un nuevo frente: Internet se ha convertido en un protagonista fundamental, un territorio de disputa, organización y debate, pero también de represión y censura. Dos medios de comunicación ecuatorianos denunciaron ataques cibernéticos en su contra mientras transmitían las marchas en vivo por internet. Fueron víctimas de grupos no identificados, que realizaron lo que se conoce como “negación de servicio”.

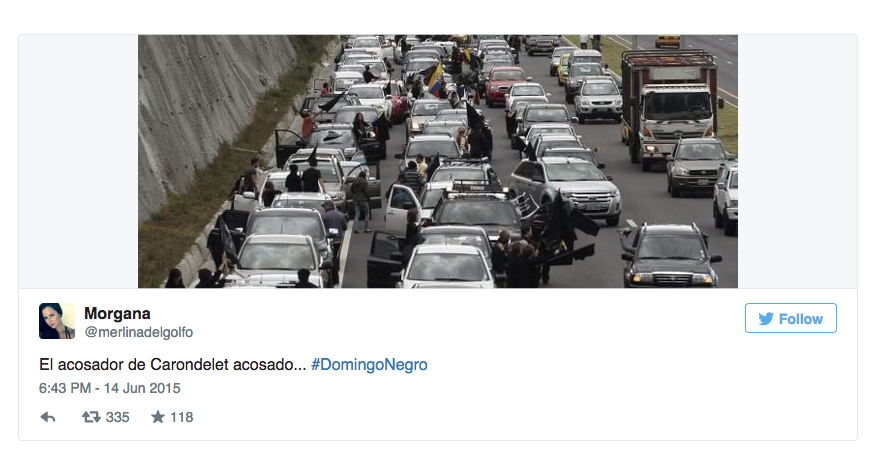

DDoS (Distributed Denial of Service) es como se conocen a los ataques distribuidos de negación de servicio. Son tan antiguos como internet, y consisten en enviar peticiones falsas a un servidor, página web o servicio informático con el propósito de saturarlo y hacer que las solicitudes reales de internautas sean negadas o simplemente no puedan ser atendidas. Podemos hacer analogía de lo que sucede en un DDoS con lo sucedido el 14 de junio de 2015 en Quito, cuando un grupo de opositores al régimen organizó en torno al hashtag #DomingoNegro una ingrata bienvenida al presidente Rafael Correa, que llegaba de una gira por Europa. Los manifestantes se concentraron en la vía hacia el aeropuerto de Tababela, y con ello obstaculizaron el paso a otros. La movilización hacia el aeropuerto ―cuando no imposible― se volvió muy difícil.

Lo que está pasando en Ecuador no es nuevo. En 2008, desde las profundidades de internet, principalmente en 4chan ―un tipo de red social conocida como tablero de imágenes― y desde las complejas dinámicas de los IRC (Internet Relay Chat), surgía un colectivo autodenominado Anonymous. El grupo se levantó contra la Iglesia de la Cienciología por su intento de censurar un video de adoctrinamiento donde Tom Cruise exalta la supuesta supremacía de los cienciólogos sobre el resto de la humanidad. Anonymous lo consideró como un ataque contra la libertad de expresión e información, y en represalia desarrolló el Proyecto Chanology, que consistió en varias acciones protestas y concentraciones tanto en el mundo real como en el virtual, con ataques de negación de servicio contra las páginas web; llamadas en broma que saturaron las centrales telefónica; envío automático de faxes en negro, y filtración de documentos.

Tanto Anonymous como otros hacktivistas han usado a los ataques de negación de servicio como herramientas de protesta, y con ellos han visibilizado sus causas. Por otro lado, la capacidad de comunicación y coordinación que brinda internet a la sociedad civil ha puesto en dificultades a gobiernos alrededor mundo. En enero de 2011, el gobierno egipcio enfrentaba a unas impresionantes manifestaciones que exigían la salida de Hosni Mubarak, que con mano dura había gobernado por 30 años. El gobierno notó que los manifestantes usaban internet como medio de difusión nacional e internacional y para la organización de su lucha. Fueron varias las estrategias para disminuir la capacidad organizativa de los protestantes: las redes sociales, sitios de noticias y blogs fueron bloqueados, y el gobierno instaló inhibidores y anuladores de telefonía móvil, hasta que finalmente ordenó a los operadores de internet cortar las conexiones internacionales. Era un intento desesperado por detener los flujos de información que salían de su país y los incesantes ataques que grupos internacionales de hacktivistas en contra de la infraestructura gubernamental de telecomunicaciones.

2011. El uso de internet en Egipto se desploma por el bloqueo del régimen de Mubarak | ARBOR NETWORKS

La estrategia de Mubarak para detener las manifestaciones y censurar los medios de comunicación y difusión no dieron resultado: colectivos e individuos alrededor del mundo se organizaron para brindar apoyo a los manifestantes, y la información siguió fluyendo dentro y fuera del país por distintos medios, desde llamadas telefónicas y faxes hasta la implementación servicios internacionales de discado por módem para que los manifestantes pudieran seguir comunicándose. Tras dieciocho días de protestas, la revolución egipcia de 2011 logró su primer objetivo y Mubarak tuvo que dejar el poder.

2011. Arte digital egipcio: «Si tu gobierno apaga internet, apaga a tu gobierno».

Internet es el principal medio de comunicación en el mundo. La información se transmite como nunca antes, se multiplica, se viraliza. En esta viralización, las redes sociales toman un rol central, pues permiten que miles o millones de personas estén informadas en minutos sobre temas inportantes.

La ola de protestas contra el gobierno de Ecuador empezó el 8 de junio de 2015. La República EC, un periódico digital, transmitió en vivo el inicio de las manifestaciones a través de livestream, un servicio de transmisión de audio y video. Poco después, iniciaron los ataques cibernéticos contra su infraestructura tecnológica, particularmente contra su página web, que en pocos minutos quedó fuera de servicio.

Las manifestaciones y los ataques contra este medio continuaron el 11 de junio. Desde su cuenta oficial en Twitter, @larepublica_ec, el medio denunciaba la persistencia de los ataques.

Un día antes, el 10 de junio, había iniciado un debate frenético en redes sociales. Miles de mensajes circulaban enfrentando hashtags como #FueraCorreaFuera y #MiTrabajoEsParaMisHijos contra #MasDe1000Razones, #DefenderemosLoLogrado y #ANoDejarseEngañar. Entonces hubo una nueva denuncia. A las 17:50, el canal de televisión Ecuavisa informó desde su cuenta de Twitter que estaba sufriendo un ataque externo contra su página web. También había estado transmitiendo en vivo el desarrollo de las concentraciones. Horas después, en la edición nocturna de su noticiero Televistazo, Alfonso Espinosa de los Monteros explicó que la web estaba fuera del aire. En Ecuador, acciones de este tipo pueden ser consideradas como delitos. El Código Integral Penal en su artículo 232, dice:

En Ecuador, acciones de este tipo pueden ser consideradas como delitos. El Código Integral Penal en su artículo 232, dice:

Art. 232.- Ataque a la integridad de sistemas informáticos.- La persona que destruya, dañe, borre, deteriore, altere, suspenda, trabe, cause mal funcionamiento, comportamiento no deseado o suprima datos informáticos, mensajes de correo electrónico, de sistemas de tratamiento de información, telemático o de telecomunicaciones a todo o partes de sus componentes lógicos que lo rigen, será sancionada con pena privativa de libertad de tres a cinco años.

Pese a las normativas, existen muchas dificultades técnicas para localizar a los mentalizadores y ejecutores de estos ataques. Por un lado, está la ubicación geográfica de los equipos atacantes: pueden estar alrededor de todo el mundo. El uso de botnets es el método más común para los ataques. Botnet es un conjunto o red de robots informáticos o bots, que se ejecutan de manera autónoma y automática; es decir que quien controla la botnet, puede controlar de manera remota a todos los equipos que la conforman. Una botnet ilegal puede estar formada por cientos o miles de equipos personales infectados y distribuidos geográficamente; por ello, la responsabilidad sobre la ejecución de actividades no podría ser imputada a los propietarios de las computadoras, además de que ya es bastante difícil localizarlas.

Existen varios colectivos y ONGs que han desarrollado estrategias, herramientas y métodos para la protección de los derechos humanos y la libertad en la era digital. Entre otros, equalit.ie desarrolla sistemas abiertos y reutilizables con un enfoque en la privacidad, la seguridad en línea, y gestión de la información. Entre sus proyectos destaca Deflect, un servicio de protección web robusto e innovador diseñado para soportar ataques de denegación de servicio (DDoS), una alternativa para organizaciones civiles y medios de comunicación independientes que no son capaces de protegerse de estos ataques por motivos económicos o técnicos.

Los ataques cibernéticos sucedidos de estos días contra medios digitales ecuatorianos preocupan: son la prueba de que existen actores ocultos que no quieren que la información fluya libremente. Además, no hay grupos ni organizaciones que los reivindiquen, no se puede hablar de activismo como el que hace Anonymous: son ataques lanzados directamente a censurar. Y parece que no son ni serán los únicos. Se avecinan días difíciles.

Ataques como estos pueden ser coordinados por grupos anónimos o contratados como servicios. El Centro Criptológico Nacional (CCN) de España, en su informe Ciberamenazas_2014, Tendencias_2015, clasifica como una tendencia “muy probable” para los próximos años a los ataques como servicio que se dan a través de grupos con conocimiento y capacidad técnica. Al contratar sus servicios y planificar un ataque «a medida», con garantías de éxito. Esta semana agitada nos ha recordado los riesgos que afrontan los medios digitales.